Ano ang isang TPM, at Bakit Kailangan ng Windows Para sa Isang Pag-encrypt ng Disk?

Karaniwang nangangailangan ng pag-encrypt ng BitLocker disk ng isang TPM sa Windows. Ang pag-encrypt ng EFS ng Microsoft ay hindi maaaring gumamit ng isang TPM. Ang bagong tampok na "pag-encrypt ng aparato" sa Windows 10 at 8.1 ay nangangailangan din ng isang modernong TPM, na ang dahilan kung bakit ito lamang pinagana sa bagong hardware. Ngunit ano ang isang TPM?

Ang TPM ay nangangahulugang "Pinagkakatiwalaang Platform Modyul". Ito ay isang maliit na tilad sa motherboard ng iyong computer na tumutulong na paganahin ang tamper-resistant full-disk na pag-encrypt nang hindi nangangailangan ng napakahabang mga passphrase.

Ano Ito, Sakto?

KAUGNAYAN:Paano Mag-set Up ng BitLocker Encryption sa Windows

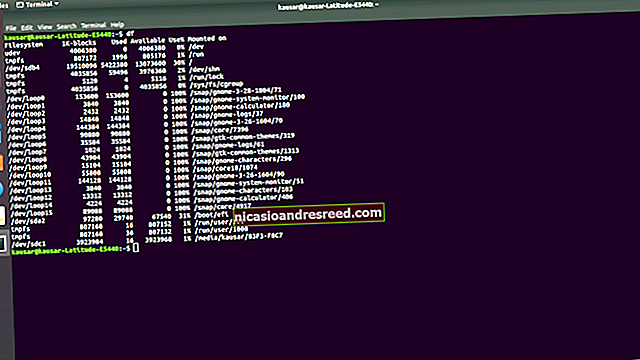

Ang TPM ay isang maliit na tilad na bahagi ng motherboard ng iyong computer - kung bumili ka ng isang off-the-shelf PC, ito ay solder sa motherboard. Kung nagtayo ka ng iyong sariling computer, maaari kang bumili ng isa bilang isang add-on module kung sinusuportahan ito ng iyong motherboard. Bumubuo ang TPM ng mga key ng pag-encrypt, pinapanatili ang bahagi ng susi sa sarili nito. Kaya, kung gumagamit ka ng pag-encrypt ng BitLocker o pag-encrypt ng aparato sa isang computer gamit ang TPM, ang bahagi ng susi ay nakaimbak sa mismong TPM, sa halip na sa disk lamang. Nangangahulugan ito na hindi maaalis lamang ng isang umaatake ang drive mula sa computer at subukang i-access ang mga file nito sa ibang lugar.

Nagbibigay ang chip na ito ng pagpapatunay na batay sa hardware at pagtuklas ng tamper, kaya't ang isang magsasalakay ay hindi maaaring subukang alisin ang maliit na tilad at ilagay ito sa isa pang motherboard, o pakialaman ang mismong motherboard upang subukang i-bypass ang pag-encrypt - hindi bababa sa teorya.

Encryption, Encryption, Encryption

Para sa karamihan ng mga tao, ang pinaka-kaugnay na kaso ng paggamit dito ay ang pag-encrypt. Ang mga modernong bersyon ng Windows ay ginagamit nang malinaw ang TPM. Mag-sign in lamang sa isang account sa Microsoft sa isang modernong PC na nagpapadala na may "pag-encrypt na" aparato na pinagana at gagamit ito ng pag-encrypt. Paganahin ang pag-encrypt ng BitLocker disk at gagamitin ng Windows ang isang TPM upang iimbak ang encryption key.

Karaniwan kang nakakakuha lamang ng pag-access sa isang naka-encrypt na drive sa pamamagitan ng pagta-type ng iyong password sa pag-login sa Windows, ngunit protektado ito ng isang mas mahahabang key ng pag-encrypt kaysa doon. Ang key ng pag-encrypt na iyon ay bahagyang nakaimbak sa TPM, kaya kailangan mo talaga ang iyong password sa pag-login sa Windows at ang parehong computer mula sa drive upang makakuha ng access. Iyon ang dahilan kung bakit ang "recovery key" para sa BitLocker ay medyo mas mahaba - kailangan mo ng mas mahabang key sa pag-recover upang ma-access ang iyong data kung ilipat mo ang drive sa ibang computer.

Ito ang isang kadahilanan kung bakit ang mas matandang teknolohiya ng pag-encrypt ng Windows EFS ay hindi maganda. Wala itong paraan upang mag-imbak ng mga key ng pag-encrypt sa isang TPM. Nangangahulugan ito na iimbak nito ang mga key ng pag-encrypt sa hard drive, at ginagawang mas hindi gaanong ligtas. Maaaring gumana ang BitLocker sa mga drive nang walang mga TPM, ngunit lumabas ang Microsoft upang itago ang pagpipiliang ito upang bigyang diin kung gaano kahalaga ang isang TPM para sa seguridad.

Bakit Natatalikod ng TPM ang TrueCrypt

KAUGNAYAN:3 Mga kahalili sa Ngayon-Wala na TrueCrypt para sa Iyong Mga Kailangan sa Encryption

Siyempre, ang isang TPM ay hindi lamang ang magagawa na pagpipilian para sa pag-encrypt ng disk. Ang FAQ ng TrueCrypt - naalis na ngayon - dati ay binibigyang diin kung bakit hindi nagamit ang TrueCrypt at hindi kailanman gagamit ng isang TPM. Sinira nito ang mga solusyon na batay sa TPM bilang pagbibigay ng maling pakiramdam ng seguridad. Siyempre, isinasaad ngayon ng website ng TrueCrypt na ang TrueCrypt mismo ay mahina at inirerekumenda na gamitin mo ang BitLocker - na gumagamit ng mga TPM - sa halip. Kaya't medyo isang nakalilito na gulo sa lupain ng TrueCrypt.

Ang argument na ito ay magagamit pa rin sa website ng VeraCrypt, gayunpaman. Ang VeraCrypt ay isang aktibong tinidor ng TrueCrypt. Giit ng FAQ ng VeraCrypt, ang BitLocker at iba pang mga utility na umaasa sa TPM ay gumagamit nito upang maiwasan laban sa mga pag-atake na nangangailangan ng isang magsasalakay na magkaroon ng access sa administrator, o magkaroon ng pisikal na pag-access sa isang computer "Ang tanging bagay na halos garantisadong ibibigay ng TPM ay isang maling kahulugan ng seguridad," sabi ng FAQ. Sinasabi nito na ang isang TPM ay, sa pinakamagaling, "kalabisan".

Mayroong kaunting katotohanan dito. Walang seguridad na ganap na ganap. Ang isang TPM ay masasabing higit pa sa isang tampok sa kaginhawaan. Ang pag-iimbak ng mga key na naka-encrypt sa hardware ay nagbibigay-daan sa isang computer na awtomatikong mai-decrypt ang drive, o i-decrypt ito sa isang simpleng password. Mas ligtas ito kaysa sa simpleng pag-iimbak ng key na iyon sa disk, dahil hindi madaling alisin ng isang umaatake ang disk at ipasok ito sa isa pang computer. Nakatali ito sa tukoy na hardware.

Sa huli, ang isang TPM ay hindi isang bagay na dapat mong mag-isip tungkol sa marami. Ang iyong computer alinman ay mayroong TPM o wala - at ang mga modernong computer sa pangkalahatan ay magkakaroon. Ang mga tool sa pag-encrypt tulad ng BitLocker ng Microsoft at "pag-encrypt ng aparato" ay awtomatikong gumagamit ng isang TPM upang malinaw na ma-encrypt ang iyong mga file. Iyon ay mas mahusay kaysa sa hindi gumagamit ng anumang pag-encrypt sa lahat, at ito ay mas mahusay kaysa sa simpleng pag-iimbak ng mga naka-encrypt na key sa disk, tulad ng ginagawa ng EFS ng Microsoft (Encrypting File System).

Hanggang sa mga solusyon sa TPM kumpara sa mga hindi batay sa TPM, o BitLocker kumpara sa TrueCrypt at mga katulad na solusyon - mabuti, iyon ay isang kumplikadong paksa na hindi talaga kami kwalipikadong tugunan dito.

Credit sa Larawan: Paolo Attivissimo sa Flickr